目次

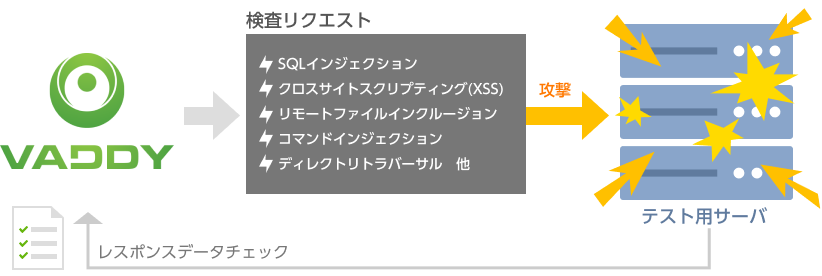

検査項目

| 脆弱性の種類 [参考CWE番号] | Advanced IPA基準対応* |

Enterprise | Professional |

|---|---|---|---|

| SQLインジェクション [CWE-89] SQLインジェクションにつながる検査データを送信し、HTTPレスポンスのステータスやエラー⽂⾔などをチェックし、任意のSQLが実行できないか確認します。 |

|||

| クロスサイトスクリプティング [CWE-79] 反射型XSSと蓄積型XSSを確認します。 反射型は検査リクエスト送信時のレスポンスで発⾒したXSS、蓄積型は検査リクエスト送信後に別の画⾯で後から発⾒したXSSとなります。 |

|||

| コマンドインジェクション [CWE-78] OSのコマンドが実⾏できるような検査データを送信します。コマンドが実⾏されたかをレスポンスから判断し、任意のコマンドが実行されないか確認します。 |

|||

| リモートファイルインクルージョン [CWE-98] リモートファイルを読み込み、任意のコードが実⾏できるような検査データを送信します。コードが実⾏されたかをレスポンスから判断し、任意のコード実行ができないか確認します。 |

|||

| ディレクトリトラバーサル [CWE-22] OS内のファイルが外部から表⽰できるような検査データを送信し、そのファイル内容が外部から閲覧できないか確認します。 |

|||

| ブラインドSQLインジェクション [CWE-89] レスポンスの画⾯内容やHTTPステータスからSQLインジェクションか判定できない場合でも、一定時間スリープさせるSQLの検査データを送信し、反応速度の遅延パターンから脆弱性がないか判定します。 |

|||

| HTTPヘッダインジェクション [CWE-113] HTTPヘッダ情報が改ざんできないか確認します。対策が不十分な場合は、コンテンツの改ざん、任意のCookie発行、キャッシュ汚染などにつながります。 |

|||

| XXE(XML External Entity) [CWE-611] 任意のXML検査データを送信して外部実体参照が行われないか確認します。対策が不十分な場合は、DoS攻撃や内部ファイル・ネットワークへのアクセスにつながります。 |

|||

| 安全でないデシリアライゼーション [CWE-502] 改ざんしたシリアライズデータが外部から⼊⼒可能か検査します。対策が不十分な場合は、DoS攻撃や任意のコード実行につながります。 |

|||

| SSRF [CWE-918] 任意のURLのコンテンツを取りに⾏く処理があるか検査します。SSRF脆弱性によりクラウドインフラのメタデータが取得され、情報漏洩などにつながります。 |

|||

| ⾮公開ファイル検査 [CWE-425] 検査対象サーバのURLパスに対して、.git/config、.svn/entriesファイル、.envファイルが公開されていないか検査します。これらのファイルが公開されていると機密情報の漏洩につながります。 |

|||

| CSRF検査 [CWE-352] POST/PUT/DELETE/PATCHメソッド時にCSRF対策ができているか検査します。対策が不⼗分な場合は、ログイン後の利用者のみが編集可能な情報の改ざんにつながります。 |

|||

| メールヘッダインジェクション検査 [CWE-93] メールのヘッダが外部から変更できないか検査します。対策が不⼗分な場合は迷惑メール送信の悪用につながります。 |

|||

| クリックジャッキング検査 [CWE-1021] クリックジャッキング対策ができているか検査します。対策が不⼗分な場合は、ログイン後の利用者のみが利用可能なサービスの悪用につながります。 |

|||

| バッファオーバフロー検査 [CWE-119] ⼊⼒⽂字列を⻑い⽂字列にしてバッファオーバフローが発⽣しないか検査します。この脆弱性はプログラムの異常終了や任意のコード実行につながります。 |

|||

| セッション管理不備の検査 [CWE-384] セッション管理への攻撃の対策ができているか検査します。対策が不十分な場合は、ログイン後の利用者のみが利用可能な情報の漏洩・改ざんにつながります。 |

|||

| アクセス・認可制御不備の検査 [CWE-284] 他者になりすまして情報が取得できるか検査します。対策が不十分な場合は、情報漏洩につながります。 |

|||

| Evalインジェクション [CWE-95] 動的に渡したコードが実行できる eval 機能が利用されているか検査します。対策が不十分な場合は悪意のあるコード実行につながります。 |

|||

| *IPAが提唱する「安全なウェブサイトの作り方 」(チェックリスト)に準拠した診断を実施いただけます。 | Advanced | Enterprise | Professional |

検査できる環境・アプリケーションの種類

一般的な機能や構成を持つWebアプリケーションは全て検査可能です。

ログイン機能があるアプリケーションでも追加料金はかかりません。

-

アプリケーション -

アプリケーション -

-

(Single Page Application) -

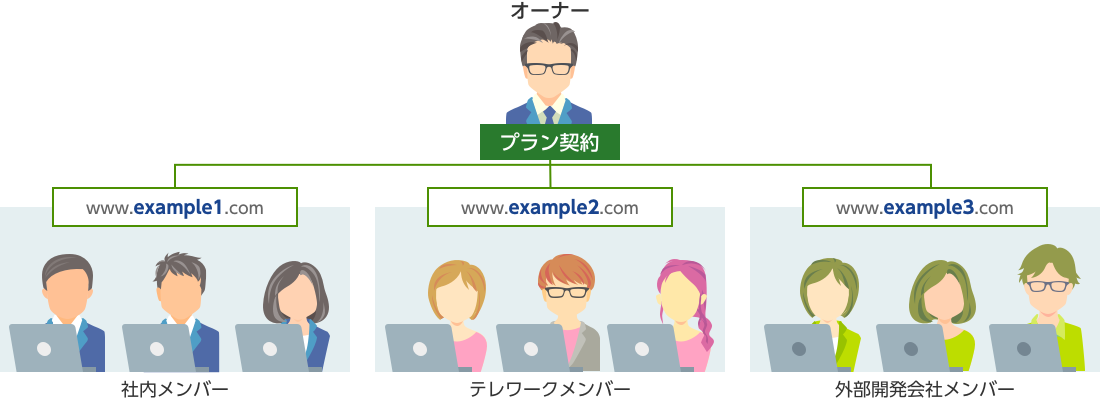

複数のユーザーで診断の実施が可能

一つの契約で3つのFQDN(ドメイン)を検査対象として登録できます。

さらにそれらのサーバーに検査を実行するユーザーを無料で紐付けることもできます。

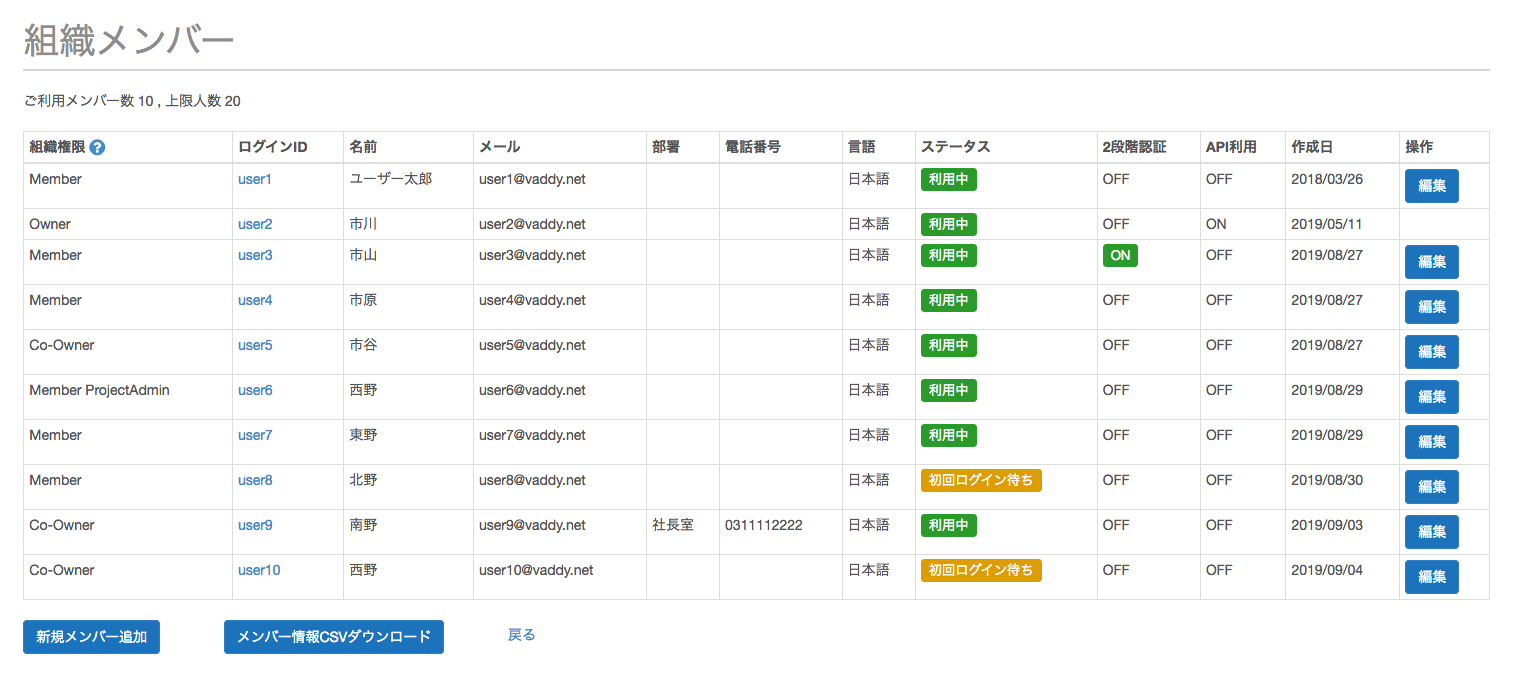

組織管理機能が管理者の負担を大幅に軽減

自社社員のアカウント利用状況の把握は情報システム部などの管理部門にとって避けては通れない業務の一つです。Enterpriseプランの「組織管理機能」では、社員のVAddyアカウント作成は管理者によって行われるので、誰がどのアカウントを持っているかは一目瞭然。社員の就職、退職、異動などによって生じるアカウントの入れ替え作業も容易になります。

もちろん、アカウントリストはCSVでダウンロード可能。自社のアカウント台帳への展開も負担になりません。

すでにVAddyを複数アカウントで共同利用しているお客様向けのアップグレードサポートも予定しています。

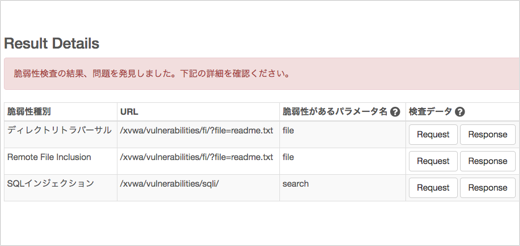

レポート

VAddyが脆弱性を発見するとメールで通知します。管理画面上で問題点の確認ができます。

発見した脆弱性一覧

脆弱性があったURL、パラメータ名、脆弱性の種別が表示されます。

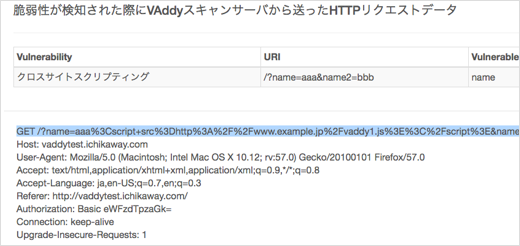

リクエストデータ

脆弱性を発見した際に送信した検査リクエストのデータが参照できます。お手元で問題の再現をする際に便利です。

レスポンスデータ

脆弱性を発見した際に受信したレスポンスデータが参照できます。どのようなエラーだったのか、XSSの場合はhtmlのどの箇所がエスケープされていなかったのか確認できます。

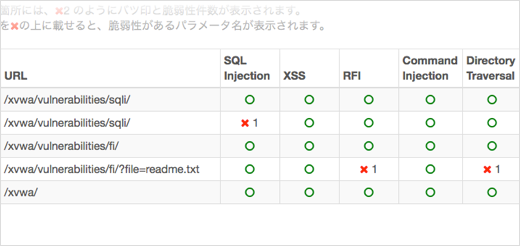

全体の検査レポート

脆弱性の発見の有無に関わらず、どのURLに検査したのか、問題があったURLはどこかをレポートで一覧表示します。全体の把握や、上長への報告などにご利用に便利です。

検査レポートダウンロード

全てのプランにおいて、検査レポート(PDF)をダウンロードすることができます。

・サンプルPDF(Advancedプラン)

脆弱性診断の自動化を実現

VAddyが提供しているWebAPIとコマンドラインツールを利用して、CIと連携した脆弱性診断の自動化やcronを利用して夜間の自動実行環境の構築も可能です。検査回数無制限だから、検査回数が増えても料金を気にする必要もありません。

ローカル環境のWebサーバーへの診断も

クラウド型診断ツールでは難しかった、ローカル環境への脆弱性診断も可能です。イントラネット上のWebサーバーや開発者のローカルPC内で動いているWebアプリケーションでも診断を実行できます。